Las interacciones educativas incluyen todos los roles educativos. Puede que nos parezca que las herramientas tecnológicas utilizadas en el aula o en la institución educativa en general solamente recolecta información de los alumnos, pero en los logs se almacena toda interacción de cualquier persona susceptible de participar en cualquier proceso de enseñanza-aprendizaje.

A pesar de que un gran porcentaje de las interacciones es de los alumnos, los profesores también dejan huella sobre su comportamiento en cuanto a tutoría, evaluación y seguimiento, los administradores de su comportamiento en relación a las acciones técnicas, los directivos de su comportamiento en cuanto a supervisión y evaluación… Cada rol educativo deja su comportamiento en formato huella digital, analizable y medible.

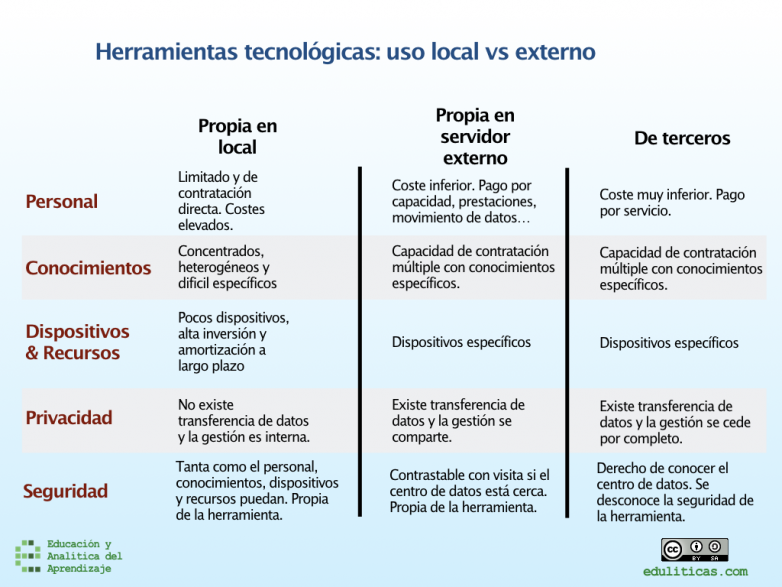

En cuanto a las herramientas (aplicaciones, programas, servicios…) que se usan en las instituciones, se discierne entre dos contextos bien distintos. En todos los contextos se requiere de un personal con conocimientos técnicos altos, unos dispositivos muy avanzados y unos recursos muy elevados. Llámese a este contexto PDR:

- Herramientas que se instalan en servidores dentro de la institución educativa. En este contexto la privacidad se gestiona internamente y no hay supuesto peligro de transferencia, cesión o comercio de datos educativos. El servidor y la herramienta se instala y controla en local. El personal técnico acostumbra a ser limitado, con unos conocimientos poco profundos debido a la gran variedad de campos requeridos, los recursos son elevados y amortizables a largo plazo -peligro de estar desactualizado- y la capacidad de adquisición de dispositivos también es limitada. En la mayoría de las instituciones educativas raramente se cumple el escenario ideal de un PDR, en consecuencia, la seguridad se limita a las limitaciones de cada una de las tres patas -Personal, Dispositivos y Recursos- y de la herramienta misma.

- Herramientas que se instalan fuera de la institución educativa pero son controladas por la misma. En este contexto se contratan servidores de centros de datos para poder instalar y usar las herramientas. Los costes se reducen en cuanto a dispositivos, personal técnico y recursos. La seguridad depende de la capacidad técnica del centro de datos, de la configuración del servidor -puesto que este está expuesto en todo momento- y de la herramienta misma. La gestión de la privacidad de datos se comparte, puesto que el acceso a datos en el servidor puede ser compartido -caso que el servidor sufra incidentes y un técnico deba acceder-.

- Herramientas de terceros de solo uso. Supuestamente procura el triple escenario PDR, aunque en la mayoría de los casos no podemos controlar si es así. Tenemos el derecho de saber en qué centro de datos se alojan nuestros datos. Estas empresas acostumbran a alojar sus herramientas en centros de datos internacionales, a contrastar con los países de zona segura de la LOPD de cada país.

En cualquiera de los contextos perseverar en la seguridad de datos, en la lucha de la filtración de los mismos o de su comercio es imperativo para minimizar el impacto que pueda tener una sola brecha en la vida de cualquiera de los implicados. En consecuencia, se deben aplicar prácticas para preservar la privacidad de las interacciones educativas. Estas buenas prácticas puede suponer incomodidades, pero cuando se descubre que nuestros datos han sido utilizados por terceros sin permiso y, por fines inadecuados, nos arrepentimos de no haberlas aplicado. En el caso de los profesores o roles con más responsabilidad es más grave en cuanto los datos de nuestros alumnos puedan quedar al descubierto.